Non lu (441)

GNU Terry Pratchett - Tiffany Aching

David Revoy par David REVOY il y a 3h et 10min - Favoriser (lu/non lu)

Les images de Pokémon Go servent désormais à guider des robots-livreurs de pizza

Numerama.com - Magazine par Eitanite Bellaiche il y a 3h et 39min - Favoriser (lu/non lu)

Désintox / Essence: à qui profite (vraiment) la hausse des prix?

FAKIR par Camille Vandendriessche il y a 4h et 34min - Favoriser (lu/non lu)

C’est le feuilleton politico-économico-social du moment : depuis les premières frappes sur l’Iran, le prix du carburant met les nerfs des Français à rude épreuve. Qui sont les nouveaux profiteurs de guerre ? J’ai trouvé la réponse en faisant un quart de plein dans la station Total, près de chez moi. Et en exhumant les déclarations folles de Patrick Pouyanné, son PDG…

L’article Désintox / Essence: à qui profite (vraiment) la hausse des prix? est apparu en premier sur fakirpresse.info.

Ces trois bornes d’arcade rétro baissent leur prix pour les Ventes Flash d’Amazon

Numerama.com - Magazine par Matthieu Fabris il y a 4h et 50min - Favoriser (lu/non lu)

Un groupe pro-iranien revendique l’attaque de la société américaine Stryker

Next - Articles gratuits par Mathilde Saliou il y a 4h et 52min - Favoriser (lu/non lu)

Un émulateur Xbox arrive sur Android à 8 dollars, et ça pose problème

Korben par Korben il y a 5h et 25min - Favoriser (lu/non lu)

Un développeur indépendant a porté xemu, l'émulateur Xbox open source, sur Android sous le nom de X1 BOX. L'application était d'abord vendue 8 dollars sur le Play Store, ce qui a provoqué un tollé côté communauté et chez les développeurs du projet original. Une version gratuite est depuis disponible sur GitHub.

X1 BOX : la Xbox de 2001 dans votre poche

Le projet xemu existe depuis plusieurs années sur PC et permet d'émuler la Xbox originale de 2001 avec une bonne précision. Le développeur izzy2lost, déjà connu pour PSX2 (un émulateur PS2 sur Android) et plusieurs portages de jeux N64, a repris le code source pour le faire tourner sur téléphone.

Fichier média :

un-emulateur-xbox-arrive-sur-android-a-8-dollars-et-ca-pose-probleme-1.jpeg (Format JPEG, 0 o)ID.3 Neo, LFP, V2L, logiciel : Volkswagen fait évoluer sa gamme électrique dans le bon sens

Numerama.com - Magazine par Raphaëlle Baut il y a 5h et 42min - Favoriser (lu/non lu)

Donkey Kong Bananza doit beaucoup à ce fameux niveau de Super Mario Bros

Numerama.com - Magazine par Matthieu Fabris il y a 5h et 53min - Favoriser (lu/non lu)

☕️ Le logiciel espion utilisé par le renseignement russe avait bien été développé pour la NSA

Next - Articles gratuits par Jean-Marc Manach il y a 6h et 2min - Favoriser (lu/non lu)

Le Royaume-Uni cherche un développeur C++ pour maintenir un logiciel vieux de 15 ans qui gère tout son trafic aérien

Korben par Korben il y a 6h et 2min - Favoriser (lu/non lu)

Le ministère des Transports britannique vient de publier un appel d'offres pour trouver un développeur C++ capable de maintenir le NAPAM, le modèle qui prédit la répartition des passagers dans les aéroports du pays. Le programme tourne sur 10 000 lignes de code avec Excel comme interface. Budget prévu : 100 000 livres sur trois ans.

10 000 lignes de C++ et un fichier Excel

Le NAPAM (pour National Aviation Passenger Allocation Model), est le logiciel qui permet au gouvernement britannique de prévoir comment les passagers se répartissent entre les aéroports du pays. Il couvre 29 aéroports britanniques qui gèrent des vols internationaux, plus quatre hubs à l'étranger : Amsterdam, Dubaï, Francfort et Paris.

Fichier média :

le-royaume-uni-cherche-un-developpeur-c-pour-maintenir-un-logiciel-vieux-de-15-ans-qui-gere-tout-son-trafic-aerien-1.jpg (Format JPG, 0 o)Perplexity mise sur le Mac mini pour concurrencer OpenClaw : le début d’une révolution ?

Numerama.com - Magazine par Nicolas Lellouche il y a 6h et 15min - Favoriser (lu/non lu)

Orange dévoile Sharlie : le nouveau conseiller de Sosh n’est pas humain

Numerama.com - Magazine par Nicolas Lellouche il y a 6h et 16min - Favoriser (lu/non lu)

Realme 16 Pro : les précommandes sont ouvertes, découvrez toutes les caractéristiques

Tom's Hardware par Charles Gouin-Peyrot il y a 6h et 18min - Favoriser (lu/non lu)

realme vient de lever le voile sur sa série 16 Pro pour le marché européen. Si les annonces commerciales mettent en avant la photographie "LumaColor", l'intérêt technique réside davantage dans l'intégration du Snapdragon 7 Gen 4, une gestion thermique optimisée pour des batteries à haute densité et une certification IP69K encore rare sur ce segment.

L’article Realme 16 Pro : les précommandes sont ouvertes, découvrez toutes les caractéristiques est apparu en premier sur Tom’s Hardware.

Venez tester Fedora Linux 44 Beta !

Journal du hacker par il y a 6h et 32min - Favoriser (lu/non lu)

Comment créer un compte WhatsApp protégé pour un enfant de moins de 13 ans ?

Tom's Hardware par Charles Gouin-Peyrot il y a 6h et 59min - Favoriser (lu/non lu)

WhatsApp permet désormais aux parents de créer un compte supervisé pour leurs enfants de moins de 13 ans, avec un système de contacts approuvés, de validation des groupes et un PIN parental pour garder le contrôle sur les réglages de confidentialité.

L’article Comment créer un compte WhatsApp protégé pour un enfant de moins de 13 ans ? est apparu en premier sur Tom’s Hardware.

Creality veut vous faire recycler vos impressions 3D ratées avec la M1 Filament Maker

Korben par Korben il y a 7h et 2min - Favoriser (lu/non lu)

Creality lance Filastudio, un duo composé de la M1 Filament Maker et du broyeur R1 qui permet de transformer vos impressions 3D ratées en filament réutilisable. Le système est en campagne sur de financement à partir de 899 dollars le bundle, avec des livraisons prévues au deuxième trimestre 2026. Les premiers tests sont plutôt encourageants, même si le prototype a encore du chemin à faire.

Recycler ses ratés pour réimprimer

Creality vient donc de dévoiler un concept qui va parler à tous ceux qui ont une imprimante 3D chez eux : recycler ses impressions ratées pour en refaire du filament neuf.

Fichier média :

creality-veut-vous-faire-recycler-vos-impressions-3d-ratees-avec-la-m1-filament-maker-1.jpeg (Format JPEG, 0 o)Elle met fin à 17 ans de tension en rendant à sa mère ses Tupperware

Le Gorafi.fr Gorafi News NetworkLe Gorafi.fr Gorafi News Network par La Rédaction il y a 7h et 10min - Favoriser (lu/non lu)

Immense soulagement dans cette famille du Cher, après quasiment deux décennies de tension.

L’article Elle met fin à 17 ans de tension en rendant à sa mère ses Tupperware est apparu en premier sur Le Gorafi.fr Gorafi News Network.

Elles vendent leurs règles 40 dollars pour créer la crème anti-âge de demain

Numerama.com - Magazine par Eitanite Bellaiche il y a 7h et 32min - Favoriser (lu/non lu)

« Préparez-vous à l’invasion », comment des hackers iraniens ont mis à terre le géant américain Stryker

Numerama.com - Magazine par Amine Baba Aissa il y a 7h et 37min - Favoriser (lu/non lu)

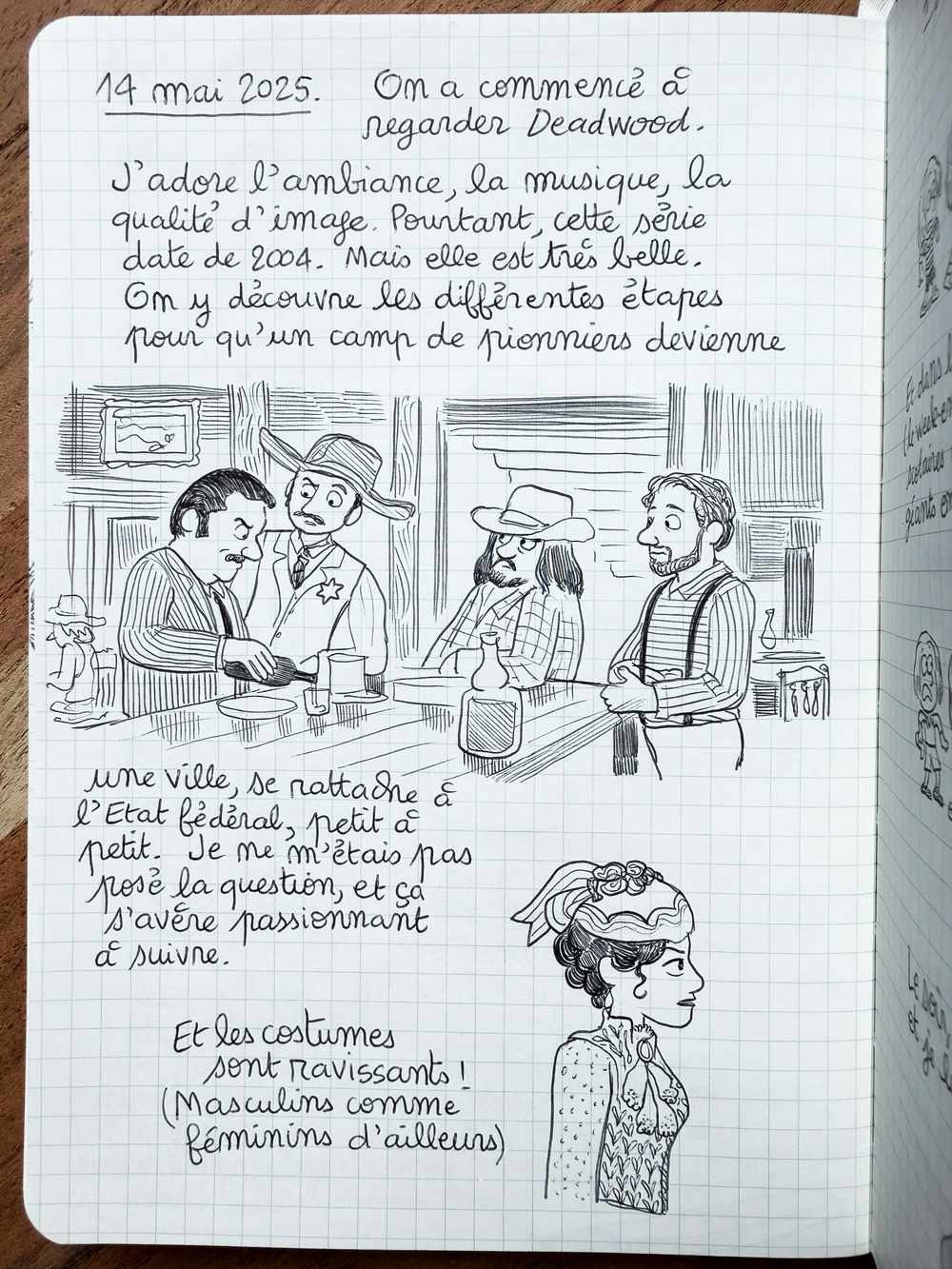

Journal dessiné, page 139 : Deadwood.

BlogLaurel (fr) par Anonyme il y a 7h et 40min - Favoriser (lu/non lu)

This Android vulnerability can break your lock screen in under 60 seconds | Malwarebytes

Liens en vrac de sebsauvage par Anonyme il y a 7h et 41min - Favoriser (lu/non lu)

(Permalink)

Honda stoppe plusieurs projets de voitures électriques à cause de pertes massives

Numerama.com - Magazine par Raphaëlle Baut il y a 7h et 54min - Favoriser (lu/non lu)

Snowpiercer : un blockbuster marxiste ?

FRUSTRATION par il y a 7h et 54min - Favoriser (lu/non lu)

Sorti en 2013, Snowpiercer a marqué une étape importante dans la carrière du réalisateur sud-coréen Bong Joon-ho, notamment célèbre pour Parasite (2019). Aujourd’hui un peu moins connu que d’autres de ses films, il réussit toutefois à mettre tout le monde d’accord à sa sortie : presse et public, tout en étant un succès au box […]

Quel est le meilleur iPhone à acheter en 2026 ? (et les modèles qu’il vaut mieux éviter)

Numerama.com - Magazine par Nicolas Lellouche il y a 7h et 56min - Favoriser (lu/non lu)

☕️ IA et copyright : au Royaume-Uni, des milliers d’auteurs publient un livre vide

Next - Articles gratuits par Mathilde Saliou il y a 8h et 6min - Favoriser (lu/non lu)

Lolgato - L'app macOS qui dompte vos Elgato

Korben par Korben il y a 8h et 43min - Favoriser (lu/non lu)

Les Elgato Key Light, c'est devenu le standard pour s'éclairer la tronche en visio ou en stream. Un gros panneau LED blanc posé sur un pied. Sauf que le soft officiel pour les piloter, bah... il fait le minimum syndical. En fait, à part allumer, éteindre et bouger un slider, y'a rien. Du coup, un dev finlandais a pondu Lolgato , une app macOS gratuite et open source qui va beaucoup plus loin.

Apple corrige une grosse faille de sécurité sur les anciens iPhone et iPad

Korben par Korben il y a 8h et 46min - Favoriser (lu/non lu)

Apple vient de publier iOS 16.7.15 et iOS 15.8.7 pour les anciens iPhone et iPad. Ces mises à jour corrigent des failles activement exploitées par Coruna, un kit d'espionnage qui combine 23 vulnérabilités pour compromettre un appareil simplement en chargeant une page web, je vous en parlais ici. Si vous avez encore un iPhone 6s, 7, 8 ou X, la mise à jour est urgente.

D'où vient Coruna ?

Google et iVerify ont rendu public le kit Coruna le 3 mars. Il regroupe 23 failles en cinq chaînes d'exploitation et cible les iPhone sous iOS 13 à iOS 17.2.1. L'outil aurait été conçu par une filiale de L3Harris Technologies, un sous-traitant de défense américain, et vendu à des agences gouvernementales alliées des États-Unis.

Fichier média :

apple-corrige-une-grosse-faille-de-securite-sur-les-anciens-iphone-et-ipad-1.jpg (Format JPG, 0 o)L’enquête sur la disparition de votre bout de pain dans la fondue savoyarde classée sans suite

Le Gorafi.fr Gorafi News NetworkLe Gorafi.fr Gorafi News Network par La Rédaction il y a 9h et 10min - Favoriser (lu/non lu)

Le procureur de Haute-Savoie a annoncé ce matin par voie de presse que le drame qui s’est déroulé dans la petite commune de Manigod ne sera jamais élucidé. L’enquête est désormais close.

L’article L’enquête sur la disparition de votre bout de pain dans la fondue savoyarde classée sans suite est apparu en premier sur Le Gorafi.fr Gorafi News Network.

12 fusées pour un seul voyage lunaire : le défi qui met SpaceX sous grosse pression

Numerama.com - Magazine par Julien Lausson il y a 9h et 17min - Favoriser (lu/non lu)

On a trouvé la source des explosions les plus brillantes de l’Univers

Numerama.com - Magazine par Hugo Ruher il y a 9h et 39min - Favoriser (lu/non lu)

Expo : Vivien Roubaud, l'artiste qui désindustrialise notre regard

RSS | Usbek & Rica par Anonyme il y a 10h et 55min - Favoriser (lu/non lu)

Abonnés PlayStation Plus, ne passez pas à côté de ces deux pépites

Numerama.com - Magazine par Maxime Claudel il y a 11h et 3min - Favoriser (lu/non lu)

The Hunt for Gollum : une star d’Avatar rejoint le nouveau film du Seigneur des anneaux

Numerama.com - Magazine par Salammbô Marie il y a 11h et 6min - Favoriser (lu/non lu)

ChatGPT Edu : les métadonnées de projets d’universitaires visibles par leurs collègues

Next - Articles gratuits par Martin Clavey il y a 11h et 20min - Favoriser (lu/non lu)

L’IA allait tout sécuriser, automatiser et coder (ou pas) : pourquoi on réembauche des cybersoc, ops et devs en 2026

TFerdinand.net par Teddy FERDINAND il y a 11h et 23min - Favoriser (lu/non lu)

J'observe le monde de l'IT depuis plusieurs années, et dernièrement la mode est de balancer des PowerPoint remplis de « AI-first » : agents autonomes qui scalent l’infra, corrigent les vulnérabilités seuls, génèrent

La Chine serre la vis face à la OpenClaw Mania

Numerama.com - Magazine par Amine Baba Aissa il y a 11h et 25min - Favoriser (lu/non lu)

Perplexity veut transformer votre Mac mini en agent IA permanent

Korben par Korben il y a 11h et 27min - Favoriser (lu/non lu)

Perplexity vient de présenter Personal Computer, un agent IA qui tourne en continu sur un Mac mini et qui accède à vos fichiers, vos applications et vos sessions. Réservé aux abonnés Max à 200 dollars par mois, le service est pour l'instant sur liste d'attente.

Un assistant qui ne dort jamais

L'idée est plutôt simple sur le papier : installer un agent IA sur un Mac mini qui reste allumé en permanence, connecté à vos données locales et aux serveurs de Perplexity. L'annonce de ce produit a été faite en grande pompe lors de la conférence Ask 2026, dédiée aux développeurs et organisée directement par Perplexity.

Fichier média :

perplexity-veut-transformer-votre-mac-mini-en-agent-ia-permanent-1.jpg (Format JPG, 0 o)Actualité Cyber de la semaine du 09/03/2026

Journal du hacker par il y a 11h et 39min - Favoriser (lu/non lu)

Sizable Energy veut transformer la profondeur marine en batterie géante

Instantané techniques par Nicolas LOUIS il y a 11h et 40min - Favoriser (lu/non lu)

Alors que le monde accélère sa transition vers des systèmes énergétiques basés sur l’éolien et le solaire, l’un des principaux défis reste celui du stockage d’énergie. La question n’est plus seulement de produire de l’électricité bas carbone, mais de la rendre pilotable pour l’aligner sur la consommation. La start-up italienne Sizable Energy a développé une … Continuer la lecture de Sizable Energy veut transformer la profondeur marine en batterie géante →

Cet article Sizable Energy veut transformer la profondeur marine en batterie géante est apparu en premier sur Techniques de l'Ingénieur.

Après les échecs de 2025, le lanceur Firefly Alpha réussit son vol vers l’orbite

Numerama.com - Magazine par Julien Lausson il y a 11h et 53min - Favoriser (lu/non lu)

Le Google Pixel 10 Pro est à un prix inédit sur Amazon pour les Ventes Flash de Printemps

Numerama.com - Magazine par Matthieu Fabris il y a 12h et 5min - Favoriser (lu/non lu)

On a joué 20 heures à Marathon : l’extraction shooter de Bungie semble déjà à bout de souffle

Numerama.com - Magazine par Adam Langumier il y a 12h et 15min - Favoriser (lu/non lu)

La saison 2 de One Piece est là et il reste encore 86,32 % du manga à adapter

Numerama.com - Magazine par Julien Lausson il y a 12h et 22min - Favoriser (lu/non lu)

Pokémon Pokopia est un immense carton et la Nintendo Switch 2 peut lui dire merci

Numerama.com - Magazine par Maxime Claudel il y a 12h et 25min - Favoriser (lu/non lu)

☕️ En pleine accélération dans l’IA, Atlassian licencie 1 600 personnes

Next - Articles gratuits par Mathilde Saliou il y a 12h et 42min - Favoriser (lu/non lu)

Un secret bien caché dans le premier Uncharted vient juste d’être découvert

Numerama.com - Magazine par Matthieu Fabris il y a 12h et 50min - Favoriser (lu/non lu)

Utiliser l’IA générative pour relationner avec ses proches, fausse bonne idée ?

RSS | Usbek & Rica par Anonyme il y a 12h et 59min - Favoriser (lu/non lu)

Donald Trump présente ses excuses après avoir bombardé par erreur un pays qui ne produit pas de pétrole

Le Gorafi.fr Gorafi News NetworkLe Gorafi.fr Gorafi News Network par La Rédaction il y a 13h et 3min - Favoriser (lu/non lu)

Le président américain a pris la parole sur son réseau social Truth Social pour déclarer qu'il regrettait avoir bombardé un pays qui ne fait pas partie de l'OPEP.

L’article Donald Trump présente ses excuses après avoir bombardé par erreur un pays qui ne produit pas de pétrole est apparu en premier sur Le Gorafi.fr Gorafi News Network.

Le déstockage de Printemps bat son plein sur Amazon : voici les deals du jour à ne pas rater ce jeudi

Numerama.com - Magazine par Adam Langumier il y a 13h et 6min - Favoriser (lu/non lu)

Bug de l’an 2038 : la panne annoncée des horloges numériques

Instantané techniques par La rédaction il y a 13h et 10min - Favoriser (lu/non lu)

Le bug de l’an 2038 n’est pas une rumeur tardive née autour d’une échéance spectaculaire. Il découle d’un choix ancien et central de l’informatique Unix, qui compte le nombre de secondes écoulées depuis le 1er janvier 1970 à 00 h 00 min 00 s UTC. Tant que cette valeur est stockée dans un entier signé de 32 bits, sa borne supérieure reste fixée … Continuer la lecture de Bug de l’an 2038 : la panne annoncée des horloges numériques →

Cet article Bug de l’an 2038 : la panne annoncée des horloges numériques est apparu en premier sur Techniques de l'Ingénieur.